BtoB EC EC

なりすまし対策が急務~被害事例や企業が行うべき対策・おすすめサービス

近年、クレジットカードの不正利用や企業サイトへの不正アクセスなど、なりすましによる被害は拡大しています。その手口は年々巧妙になってきており、早々に対策しないと最悪の場合は事業の存続にかかわる問題となる可能性も否めません。

この記事では、なりすましの事例や手口、防止するための対策について説明します。またクレジットカード被害に悩むECサイトを運営されている方に向けて、なりすまし対策に効果的なサービスもご紹介します。

ぜひ最後までご一読いただき、なりすまし対策の参考にしてください。

なりすましの意味

「なりすまし」とは、別の人を詐称して第三者とコミュニケーションを取る行為です。

インターネット上においては、次にあげる例はすべてなりすまし行為とみなされます。

- 不正な手段でサイトにアクセスして個人情報を盗む

- 別の人間のふりをしてメールにて不正送金を指示する

- 別人のIDやパスワードを勝手に使用してサービスにログインする など

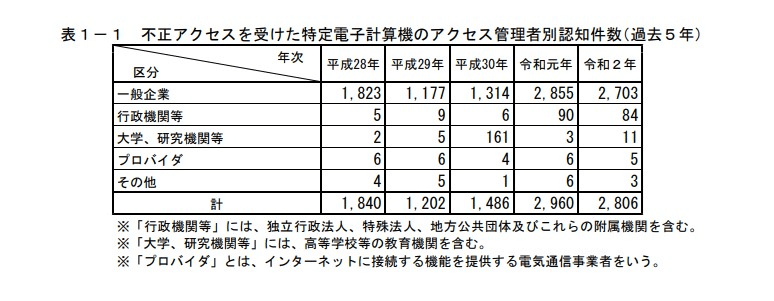

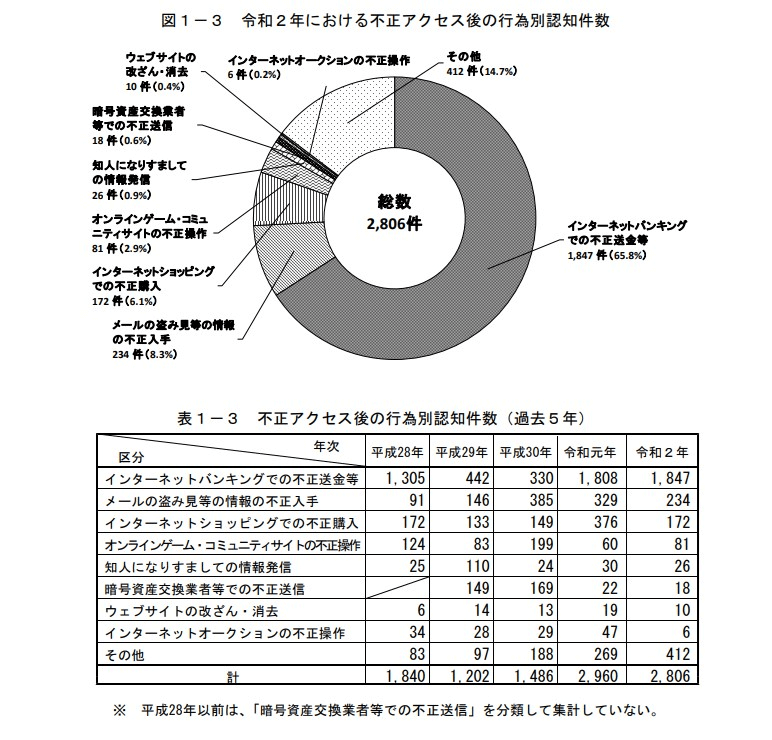

こういったなりすましの被害は、世界中で深刻な問題として取り上げられています。日本国内においても、不正アクセスの被害件数は増加傾向です。

引用元:経済産業省「不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況」

なりすましの手口は年々巧妙になっており、日々新たな方法が生み出されています。Webを活用するすべての事業者にとって、常に最新の状態でなりすましに対策するのは必要不可欠であるといえるでしょう。

なりすましの主な被害事例

なりすましの手口は日々巧妙化しており、さまざまな場面で被害が発生しています。企業が受けるなりすまし行為の被害例として、おもに以下があげられます。

- ECサイトにおける被害例

- SNSにおける被害例

- メールにおける被害例

- メタバースにおける被害例

それぞれの被害例について詳しく説明していきます。

ECサイトにおける被害例

ECサイトにおけるなりすまし行為の実例として、次の例があげられます。

利用者が本物と認識する模倣サイトを作られる

実在するサイトと関係あるようなデザイン・屋号・商標などを無断で利用し、利用者から商品代金をだまし取ったり粗悪品を販売したりといったケースです。また利用者が入力した個人情報やクレジットカード情報を抜き取るという形でも使われます。

利用者になりすまして不正にログインされる

他人のデータを利用してサイトへログインし、クレジットカードで不正に決済されたり個人情報を抜き取られたりといった被害があります。さらに内部の情報へ不正にアクセスされ、顧客情報を盗まれるといったことも想定されます。

いずれも利用者が一番の被害者であるのは当然ですが、サイトの事業者としても社会的信用を失い売り上げが減少する、被害者からのクレームが殺到するなど影響は計り知れません。

これらを防ぐには不正アクセスを感知するシステムの導入や、ECサイト内での注意喚起、模倣サイトの削除要請などの対策が必須となります。

BtoB ECサイトに必要な決済方法とは?~掛売り決済の代行サービスも紹介

SNSにおける被害例

企業のSNSにおけるなりすましの被害としては、おもに企業を装ったアカウントを作成され、下記の目的で利用されるケースがあげられます。

金銭目的の詐欺

SNSアカウントへの登録を促し、偽商品や粗悪品を販売するといったケースです。SNSから偽の販売ページへ誘導し、商品販売と合わせて個人情報を抜き取るといった手法となります。

個人情報の抜き取り

「抽選に当選した」「モニターに選ばれた」などと案内し、個人情報を入力させるといった方法です。取得した個人情報を利用して不正ログインしたり、個人情報そのものを販売したりといった被害につながります。

被害にあわれた方はSNSを利用して状況を拡散することから、瞬く間に風評被害が拡散してしまう可能性が考えられます。

なりすましへの注意喚起や関係機関への報告、SNSの定期的な監視などを実施し、万が一に備えて被害発生時は法的な処置を取るなど、毅然とした対応が企業には必要です。

メールにおける被害例

メールにおけるなりすまし行為の被害としては、次の例があげられます。

実在する企業名を偽ってメール送付しサイトへ誘導する

「未入金のお知らせ」「退会処理について」などの件名をつけ、サービスを運営する企業になりすましてメールを送り付けてくる手法です。メール内のURLをクリックするとサイトに誘導され、個人情報を入力させるフィッシング詐欺や、架空請求へ誘導するワンクリック詐欺などの事例があげられます。

特殊なソフトウェアやウイルスを感染させる

メールに添付されたファイルをクリックさせることで、受信者の端末にソフトウェアやウイルスを感染させる手法です。近年では「Emotet(エモテット)」と呼ばれるウイルスの被害が急増しています。添付されたファイルを実行することで感染し、感染すると「端末の情報を抜き取られる」「端末を遠隔操作される」「自身の端末が感染源となるメールを発信してしまう」など、甚大な被害の出る可能性があります。

これらのなりすましメールによって企業の信用力が低下し、場合によっては他社から損害賠償を請求される事態にもなりかねません。

メールやWebサイトのセキュリティ強化によって対策可能ですが、すぐに新しい手法で攻撃してくるため、セキュリティは随時アップデートしておくことが非常に重要です。

メタバースにおける被害例

近年注目を集めているメタバースにおいても、すでになりすまし行為による被害が避けられない状況になっています。

アカウント情報の流出による乗っ取り

メタバースに入る際に必要なIDとパスワードが何らかの理由で流出した場合、アカウントごと乗っ取られる危険性があります。アカウントの乗っ取りによって、ECサイトにおける被害と同様に個人情報の抜き取りや、不正な商品購入といった被害が生まれてしまいます。

人権侵害や著作権侵害

メタバースでは他人とオンラインでのコミュニケーションをとることもあります。知らない間にアバターのなりすましが悪質な操作を行って他人に攻撃をしたり、企業が利用しているアカウントであれば企業が著作権を保有する制作物が勝手に使われることによって著作権侵害につながることも想定されます。

メタバースはセキュリティ面で有利だと言われていますが、人為的なミスでの情報流出は避けられません。

まだまだメタバースに取り組む企業は少ないのが実情ではありますが、多要素認証の導入・本人認証の使用・不正アクセス検知システムの採用など、今のうちから万全のセキュリティ対策を講じておくことが大切です。

犯罪者によるなりすまし行為の手口

犯罪者によるなりすまし行為を防ぐには、その手口を知っておく必要があります。なりすまし行為については、次の手口がよく利用されています。

- フィッシング

- リスト型攻撃

- ブルートフォースアタック

- ソーシャルエンジニアリング

フィッシング

フィッシングとは、送信者を詐称したメールやSNSからサイトへ誘導し、クレジットカード情報などの個人情報を入力させて盗み取る犯罪です。

よく使われる手口については、次のような例があげられます。

- 「高額商品に当選」「無料モニターに選ばれた」とサイトへ誘導し、個人情報を入力させる

- 「不正アクセスを確認」「有効期限が切れた」などと不安をあおり、サイトにて情報入力を促す

- 「ウイルスに感染」などの警告メッセージを画面表示させ、電話するようにすすめる

以前はサイトが稚拙だったりメールの文章がおかしかったりと見分けるのは比較的容易でしたが、最近では手口が巧妙化して見分けるのが難しくなってきています。

利用者に対しては、簡単に個人情報を入力しないように注意喚起を継続するのが、企業の対応としては重要となります。また企業からの発信と判別できるように、すべてのメールに電子署名をつけるなどの対策も有効です。

リスト型攻撃

リスト型攻撃とは、アカウントとパスワードのリストをもとに、さまざまなオンラインサービスに不正ログインを試みるサイバー攻撃です。

リスト型攻撃は「一般ユーザーは同じアカウント名とパスワードを複数サイトで利用することが多い」という点に目をつけた方法です。何らかの方法で手に入れたアカウントとパスワードの情報を複数サイトで実行し、不正アクセスを試みます。

不正アクセスの手口としてはログインできる可能性が高い方法と言われており、現在でも頻繁に行われています。

企業の対策としては、アカウントとパスワードの流出を防ぐのが最重要課題であり、サイト内部へのアクセスも簡単にできないような工夫が必要です。サイトの不正アクセス対策はもちろん、パスワードの定期的な変更を促す注意喚起や多要素認証・画像認証の導入などが求められます。

ブルートフォースアタック

ブルートフォースアタックは、簡単に説明すると総当たり攻撃を指します。

リスト型攻撃では入手したリストをもとに攻撃を仕掛けますが、ブルートフォースアタックでは考えられるパターンのパスワードすべてを試す攻撃となっています。たとえばパスワードが4桁の数字であれば、0000~9999までの10,000通りを順番に試し、一致するまで続けるといった方法です。

特別な技術は不要で手法としては古典的ですが、続ければ必ず一致するパスワードにあたるという特徴があります。

企業側の対策としては、同じIPアドレスからのアクセス数の制限や、パスワードの複雑化である程度防ぐのは可能です。大文字小文字を区別した英数字と記号を用いたパスワードの解析は、現在14桁であれば最大2,000万年かかるとされています。

ただし、技術の発達により解析スピードが速くなることも予想されるため、画像認証や多要素認証の導入も合わせて実施するとよいでしょう。

ソーシャルエンジニアリング

ソーシャルエンジニアリングとは、パスワードなどの個人が持つセキュリティ情報を盗み出す手法です。具体的な方法としては、次があげられます。

- 電話など口頭で個人情報を聞き出す

- スパイウェアを端末に仕込む

- 背後からキー入力を盗み見る

- ごみ箱を調べてパスワードなどが記載されたごみを探る など

ソーシャルエンジニアリングは特定の組織や企業を狙った詐欺行為であり、企業全体での対策が必要となります。

Web・個人端末・社内書類などに対するセキュリティの強化をはじめ、従業員に対するルール作りとセキュリティ教育、社内への入退室の管理などが対策としては有効です。

なりすまし被害を防止するための対策

ここまで説明したなりすまし被害を受けないためには、事前の対策が非常に重要となります。具体的な対策方法としては、次のとおりです。

- 多要素認証の導入

- ブラックリスト管理

- 不正検知システムの導入

- 人力によるモニタリング

- ソフトウェアの更新

- サーバーで利用するサービスの管理

- パーミッションの適切な設定

- 社員のセキュリティリテラシーの向上

多要素認証の導入

多要素認証とは、本人確認のための要素を複数にしてセキュリティレベルを上げる方法です。具体的には、次にあげる3種類の要素をいくつか組み合わせて使用します。

知識要素

本人のみが知りえる情報を利用して認証する方法です。メールアドレス・パスワード・秘密の質問などが当てはまります。もっとも普及している認証方法である一方、単独利用であればセキュリティレベルはそれほど高くなりません。

所持要素

本人が所持するものを用いて認証を実施する方法で、スマートフォン・身分証明書・ICカードなどが含まれます。SMSを利用したワンタイムパスワード(1回のみ使用するパスワード)も、このカテゴリーに含まれます。

生体要素

本人の身体的特徴を利用した認証です。指紋・静脈・声紋・虹彩などがあげられます。本人にしかない特徴を利用するのでセキュリティレベルは高くなりますが、利用には機器の導入が必要です。

生体認証を組み合わせた多要素認証は、なりすまし対策としては非常に有効です。生体認証機器が装備されたスマートフォンも増えており、今後の利用はさらに高まると考えられます。

ブラックリスト管理

ブラックリスト管理とは、インターネットに接続される不正なIPアドレスやドメインをリスト化して管理する方法です。

ブラックリスト管理しておけば、リストに登録されているIPアドレスからのメールは届かない仕組みです。通常ブラックリストは第三者団体によって管理されており、団体によって登録される内容は多少異なります。

迷惑メールなどの予防には有効ですが「IPアドレスが変更されると効果を発揮できない」「迷惑メールではないIPアドレスがリストに入っている可能性がある」といったデメリット面もあります。

ブラックリスト管理は短期間で限定的な利用に有効であるため、利用する際は内容を常時更新して利用することが重要です。

不正検知システムの導入

不正検知システムとは、これまで蓄積したデータを利用してクレジットカードなどの悪用を未然に防ぐシステムです。

システムによって24時間365日体制で不正が感知され、万が一不審と思われる利用を感知した場合、即座に利用停止となり利用者へ連絡されます。システム上で管理するため人的な負担が減り、長期的にはコスト削減につながるのも企業側から見れば大きなメリットとなります。

「システム上で判断できない不正利用はチェックから漏れる」「本人の利用でもシステムにひっかかり利用が停止される」などのデメリットもありますが、目視よりも正確な判断が可能となっており、費用対効果は高いといえるでしょう。

人力によるモニタリング

人力でのモニタリングも、場合によっては有効だといえるでしょう。

さまざまな対策と合わせて人力を利用することで、二重チェックが可能となります。また複数のシステム導入が難しい場合、人力に頼る場面も可能性としては考えられます。

人力によるモニタリングは水際では有効ではあるものの、人的配置や作業時間に限界があるため、各種対策と合わせて利用するのが現実的です。

ソフトウェアの更新

導入しているソフトウェアの定期的な更新も、なりすまし被害の防止には必要な対策だといえるでしょう。

ウイルスや不正アクセス対策として、何らかのソフトウェアを導入している企業が大半だと考えられます。しかし、アップデートしないまま使用し続けると新しい攻撃に対応できず、セキュリティの網をくぐられる可能性もゼロではありません。

ソフトウェアのアップデートによって、次にあげる効果が期待できます。

- ソフトの脆弱性をなくして性能を高める

- 新機能の追加や既存機能の改善を行う

- 開発元からのサポートを継続させる

アップデートデータが自社のシステム上で問題なく作動するか確認は必要ですが、基本的には随時アップデートするのがソフトウェアを利用する上では必須です。

サーバーで利用するサービスの管理

なりすまし対策には、各自の端末だけではなくサーバー側で利用するサービスの管理も必要です。サーバー側でできるなりすまし対策のサービスとしては、次の例があげられます。

- ファイルの暗号化

- ファイアウォールの導入

- セキュリティソフトの強化

サーバーを利用してファイルの受け渡しをする際に利用されるFTP(File Transfer Protocol)は通信が暗号化されておらず、データの漏えいによって不正アクセスのリスクが高まります。

FTPが必要なければ、より安全性の高いSSH(Secure Shell)、SFTP(SSH File Transfer Protocol)といった暗号化できるサービスに変更するとよいでしょう。

もしFTPを利用する必要があるならば、アカウント管理を厳重化する・セキュリティを強化するなどの対策が必要です。

パーミッションの適切な設定

それぞれのファイルやディレクトリに適切なパーミッション設定を実施するのも、なりすまし対策には効果的です。

パーミッションとは、ファイルやディレクトリのアクセス権を意味します。外部からファイルの読み書きに関するアクセス権を制限することで、情報漏えいを未然に防ぐことが可能です。

逆にいえばパーミッション設定を怠れば誰からもアクセスが可能となるため、データ漏えいや改ざんのリスクが一気に高まります。外部からのなりすまし被害の防止には有効ですので、他の対策と合わせて設定しておくとよいでしょう。

社員のセキュリティリテラシーの向上

最後に、従業員のセキュリティリテラシーの向上です。

システムや設定をいくら厳重にしたところで、人的なミスによって情報漏えいなどの事故が起きてしまえば意味がありません。また一人の不注意によって全社的に被害が広がってしまい、会社の存続にかかわる重大な損害となる可能性もあります。

そういったケースを防ぐため、次にあげるような従業員へのセキュリティ教育は大変重要です。

- 外部へのデータ持ち出しを制限する

- 個人情報は厳重に取り扱う

- SNSで不用意な発言をしない など

組織や企業単位でなりすまし対策に取り組むには、従業員の意識が非常に大切となるのは間違いないでしょう。

BtoB ECサイトでのなりすまし詐欺はPaidで対策

BtoB ECサイトにおけるなりすまし詐欺を防ぐ方法の一つに、企業間決済サービス「Paid」を導入する方法があります。

Paidは請求代行と未払い時の保証がセットになった企業間決済サービスです。請求にかかわる業務の効率化から取引先の与信審査や入金管理まで対応することに加え、万が一取引先の未払いが発生しても代金を100%保証します。

またサービス開始から蓄積してきた膨大な決済データとノウハウを元に、24時間365日モニタリング可能な独自の不正検知システムも提供しているのが特徴です。ECサイトとPaidをAPI連携することによって、なりすましや取り込み詐欺の疑いがある取引を自動検知し、金銭的な損害やトラブル等のリスクを軽減することができます。

こうした安全に取引できる仕組みがあることに加え、EC取引における未回収の不安も解消することから、BtoB ECサイトでの導入実績は業界No.1になっています(※日本マーケティングリサーチ機構 2021年9月期調べ。指定領域における検証調査)。

無料

公開中-

まず何から始めればいいの?

BtoB EC構築のポイントと決済戦略資料をダウンロードする

まとめ

なりすましの手口も年々巧妙になっており、被害を未然に防ぐには新たな手口を知り、常に最新の対策を打つことが求められます。対策を後手に回してしまうと被害が拡大し、企業の存続にかかわる大問題になるかもしれません。

不正アクセスの問題が顕在化している企業は、早急な対応が必要です。またBtoB ECサイトにおけるなりすまし対策には「Paid」が非常に役立ちます。不正アクセスを防ぎ、さらに未回収リスクのない安心した取引を実現したいという企業様はぜひご検討ください。